NOTIZIE DALL'ARENA! Privacy Weekly n. 022 - PRIVACY TRAINING: analizziamo la privacy policy di "STOIC", l’app che ti fa meditare con Aristotele e Platone grazie all’IA

La mia selezione di notizie più rilevanti della settimana su privacy e intelligenza artificiale. Trends dall'Italia e dal Mondo. E non solo 😜.

Buon Lunedì Gladiators! 👾

Come state? Siete pronti per una nuova settimana tutta digitale?

Io non vedo l'ora di condividere con voi le ultime novità. Ho selezionato per voi aggiornamenti e curiosità affascinanti nel mondo della privacy e dell'intelligenza artificiale, rendendo questa edizione di Gladiatori Digitali davvero imperdibile.

Molti di voi leggeranno questa newsletter sotto l'ombrellone, ed è anche il momento ideale per riflettere e pianificare l'ultimo trimestre dell'anno. Allora mettetevi comodi, ecco di cosa parleremo oggi:

ARENA: ACTA DIURNA N. 2 - Cyber minacce, hacker e la pubblicazione della legge n. 90 del 2024 sulla cybersicurezza.

E-MAIL VIRUS: Guida pratica da leggere sotto l'ombrellone.

PRIVACY TRAINING: ANALIZZIAMO LA PRIVACY POLICY DI STOIC, l’app che ti fa meditare con Aristotele e Platone grazie all’IA.

SHADOW AI: Un fenomeno sconosciuto ma in crescita.

RISATE con gli amici di notboringprivacy.

PROMPTING PER LA POLIZIA LOCALE: Il primo corso di IA pratica dedicato alla PL.

🎧 ARENA: ACTA DIURNA N. 2 - CYBER MINACCE, HACKER E LA PUBBLICAZIONE DELLA LEGGE n. 90 del 2024 SULLA CYBERSICUREZZA

Siamo alla seconda settimana di ARENA, il 🎧podcast ufficiale di GD lanciato nella precedente edizione, e la risposta è stata straordinaria! 🎉

Per chi non lo sapesse ancora, per ora trovate il podcast su YouTube Music e Substack, ma presto saremo anche su Spotify.

Riassunto della puntata

Questa settimana, siamo tornati a parlare delle sempre più crescenti minacce digitali e di pratiche di ingegneria sociale scorrette, come il phishing che - fra l’altro - compie 30 anni.

Vi mostro tutte le notizie che avevo selezionato con l’aiuto di Feedly.

PS. ve ne ho già parlato, ma voglio rinfrescarvi la memoria. Per fare scouting di notizie utilizzo Feedly, un'applicazione che sfrutta l'IA per selezionare le notizie di vostro interesse dai siti web e tenerle aggiornate in una comoda dashboard. Ve lo consiglio se anche voi, come me, perdete le ore a passare da una pagina all'altra su Google la domenica mattina per profilare le notizie. ASSOLUTAMENTE DA PROVARE.

Per ascoltare il commento integrale di tutte le notizie vi lascio qui il video:

Veniamo, invece, alla notizia più importante degli ultimi giorni.

Focus sulla pubblicazione in Gazzetta Ufficiale della L. 90/2024 sulla Cybersicurezza

La legge 90/2024, pubblicata nella Gazzetta Ufficiale n. 153 del 2 luglio 2024, rappresenta un passo significativo per la cybersicurezza in Italia.

Questo nuovo regolamento, di cui avevamo già parlato in precedenza, si applicherà alle pubbliche amministrazioni (regioni, province autonome, città metropolitane, comuni con popolazione superiore a 100.000 abitanti e capoluoghi di regione, società in house degli enti citati) e ai soggetti privati.

La portata è molto ampia, per questo spaventa. Sono 3 MACRO adempimenti previsti:

Struttura per la Cybersicurezza: Le amministrazioni dovranno dotarsi di una struttura per la cybersicurezza, utilizzando risorse umane, strumentali e finanziarie disponibili a legislazione vigente. La buona notizia è che questa struttura potrà essere individuata anche in quella dell’ufficio del responsabile per la transizione al digitale.

Referente per la Cybersicurezza: È obbligatorio istituire la figura del referente per la cybersicurezza, che deve possedere specifiche professionalità e competenze in materia. Il nominativo di questo referente andrà comunicato all’Agenzia per la Cybersicurezza Nazionale. Il referente sarà il punto di contatto unico dell’amministrazione con l’ACN e - anche in questo caso - potrà essere individuato nel responsabile per la transizione al digitale o, in mancanza, in un dipendente di un’altra pubblica amministrazione, previa autorizzazione.

Notifica degli Incidenti: Le amministrazioni dovranno notificare gli incidenti alla sicurezza utilizzando le procedure disponibili sul sito internet dell’Agenzia per la Cybersicurezza Nazionale entro 24 ore dal momento in cui sono venute a conoscenza dell’incidente, per fare una prima segnalazione. Bisognerà dotarsi di un reminder molto robusto per tenere a mente anche tutte le altre scadenze, come quella delle 72 ore del data breach, per citarne una.

Questi adempimenti dovrebbero rafforzare la sicurezza informatica delle amministrazioni pubbliche, garantendo una risposta tempestiva ed efficace agli incidenti di cybersicurezza. Nel complesso, una buona legge (come sempre ad intenti ci siamo) ma dal dire al fare…ho qualche dubbio.

🔒🛡️ E-MAIL VIRUS: GUIDA PRATICA DA LEGGERE SOTTO L’OMBRELLONE.

Passiamo a un argomento strettamente collegato: la sicurezza delle e-mail. Rispetto al 2023, gli attacchi veicolati tramite e-mail sono cresciuti in maniera spaventosa.

Ho preparato una lista dei principali attacchi, una guida operativa pensata per aiutarvi a riconoscere e reagire prontamente a tentativi di phishing e similari. Stampatela e distribuitela negli uffici, è un’ottima misura di accountability.

Phishing

Cos'è: Il phishing è una tecnica di attacco informatico che consiste nell'invio di e-mail da parte di soggetti che si spacciano per fonti affidabili e conosciute, come istituti finanziari o aziende. L'obiettivo è indurre il destinatario a compiere azioni che portano alla divulgazione di informazioni sensibili, quali username, password, dati finanziari, o a eseguire malware.

Scopo: Ottenere informazioni sensibili o indurre l'utente a eseguire azioni che compromettano la sicurezza del sistema, come l'installazione di malware.

Segnali di Allarme:

E-mail che richiedono urgentemente informazioni personali o finanziarie.

Presenza di errori grammaticali e ortografici nel testo dell’e-mail.

Link presenti nell'email che non corrispondono al dominio ufficiale dell'ente o dell'azienda.

E-mail che promettono vantaggi immediati o minacciano conseguenze negative se non si agisce subito.

Richieste di aggiornare informazioni personali tramite link o allegati sospetti.

Esempio: Ricevere un’e-mail apparentemente dalla propria banca che chiede di verificare le credenziali del conto per evitare la sospensione del servizio, includendo un link che non corrisponde al dominio ufficiale della banca.

Spear Phishing

Cos'è: Lo spear phishing è una forma avanzata e mirata di phishing, progettata per colpire utenti specifici. Questo tipo di attacco è spesso indirizzato a individui di particolare interesse per gli attaccanti, come dipendenti di aziende o enti pubblici.

Scopo: Ottenere l'accesso al sistema dell'utente vittima e/o sottrarre informazioni riservate, utilizzando informazioni personali per creare attacchi altamente personalizzati e convincenti..

Segnali di Allarme:

E-mail personalizzate che contengono dettagli specifici su di te o sulla tua azienda.

Allegati inaspettati, come file Excel, con nomi che richiamano l'urgenza o l'importanza (es. "Notifica Importante").

Richieste di abilitare macro o di eseguire azioni particolari su file allegati.

Mittenti che si spacciano per colleghi, superiori o partner commerciali, ma con indirizzi e-mail leggermente diversi dagli originali.

Messaggi che sollecitano un'azione immediata o che creano un senso di urgenza.

Esempio: Ricevere un’e-mail apparentemente dal tuo direttore che ti chiede di aprire un file Excel allegato per verificare un rapporto urgente. Una volta aperto, il file chiede di abilitare le macro, che potrebbero contenere malware.

Smishing

Cos'è: Lo smishing è una variante del phishing che utilizza i messaggi di testo o gli SMS per attaccare gli utenti. Il termine deriva dalla combinazione di "SMS" e "phishing".

Scopo: Ottenere l'accesso al sistema dell'utente vittima e/o sottrarre informazioni riservate, come credenziali di accesso, numeri di carte di credito, e altre informazioni personali.

Segnali di Allarme:

SMS che sembrano provenire dal proprio istituto bancario o da un'azienda nota.

Messaggi che affermano che il conto è stato compromesso e richiedono un'azione immediata.

Richieste di cliccare su link contenuti nell'SMS per verificare informazioni personali o finanziarie.

Link che, se controllati attentamente, non corrispondono al dominio ufficiale dell'ente o dell'azienda.

Promesse di vantaggi immediati o minacce di conseguenze negative se non si agisce subito.

Esempio: ricevere un SMS apparentemente dal proprio istituto bancario che afferma che il conto è stato bloccato e chiede di cliccare su un link per verificare le credenziali di accesso. Una volta inserite le informazioni richieste, l'aggressore può utilizzarle per accedere al conto e sottrarre fondi.

Vishing

Cos'è: Il vishing è una variante del phishing eseguita tramite chiamate vocali. Il termine deriva dalla combinazione di "voice" e "phishing".

Scopo: Ottenere l'accesso al sistema dell'utente vittima e/o sottrarre informazioni riservate.

Segnali di Allarme:

Chiamata da qualcuno che afferma di essere un rappresentante di un'azienda o di un ente noto (come Microsoft).

Il chiamante finge di voler aiutare l'utente informandolo di aver rilevato una violazione nel suo computer o l'individuazione di un malware.

Richieste di fornire informazioni personali come numeri di carta di credito, username e password.

Sollecitazione a installare un software specifico sul proprio dispositivo.

Pressioni per agire immediatamente, creando un senso di urgenza.

Il numero di telefono del chiamante sembra legittimo, ma potrebbe essere falsificato (spoofing).

Esempio: ricevere una chiamata da qualcuno che afferma di essere un tecnico di Microsoft, che ti informa di aver rilevato un problema di sicurezza sul tuo computer e ti chiede di fornire le credenziali del tuo account e di installare un software di "riparazione".

Spoofing

Cos'è: Lo spoofing è una tecnica di attacco informatico in cui un malintenzionato si impersona come una fonte affidabile per ingannare una persona o un sistema. L'obiettivo è far credere che le comunicazioni o le informazioni provengano da una fonte legittima quando in realtà provengono da un'attaccante.

Scopo: Spingere l'utenza a fornire dati sensibili o accedere a sistemi protetti, sfruttando la fiducia che l'utente ripone nella fonte apparentemente legittima.

Segnali di Allarme:

E-mail o messaggi che sembrano provenire da fonti affidabili ma contengono indirizzi email leggermente diversi o inconsueti.

Chiamate telefoniche che sembrano provenire da numeri legittimi ma che richiedono informazioni personali o finanziarie.

Siti web che sembrano autentici ma che hanno URL leggermente diversi dall'originale.

Comunicazioni che richiedono un'azione immediata, come la verifica di credenziali o l'inserimento di informazioni sensibili.

Presenza di errori grammaticali o di formattazione che non sono tipici delle comunicazioni ufficiali.

Esempio: Ricevere un’e-mail che sembra provenire dal proprio istituto bancario, con un logo e una formattazione molto simili a quelle ufficiali, ma con un indirizzo email leggermente diverso. L'email richiede di verificare le credenziali di accesso al conto per motivi di sicurezza, reindirizzando a un sito web che imita quello della banca ma ha un URL leggermente diverso.

Baiting

Cos'è: Baiting è un tipo di attacco sociale in cui un malintenzionato offre qualcosa di allettante per indurre la vittima a fornire informazioni personali o a installare malware.

Scopo: Indurre l'utente a compromettere la sicurezza del proprio sistema o a fornire informazioni sensibili.

Segnali di Allarme:

Offerte troppo belle per essere vere, come download gratuiti di software costosi o dispositivi USB gratuiti.

Promesse di vantaggi immediati o esclusivi in cambio di azioni specifiche.

Richieste di scaricare file o installare software da fonti non affidabili.

Esempio: Ricevere un’e-mail che offre un software antivirus gratuito ma richiede di scaricare e installare un file da un sito sconosciuto.

🔍 PRIVACY TRAINING: ANALIZZIAMO LA PRIVACY POLICY DI STOIC, L’APP DI MEDITAZIONE CON ARISTOTELE E PLATONE GRAZIE ALL’IA. 📱🧘♂️

Questa settimana inauguriamo una nuova mini-rubrica che ho pensato di chiamare "Privacy Training".

Con l'inarrestabile crescita di app e servizi basati sull'intelligenza artificiale, è essenziale comprendere come queste tecnologie gestiscono i nostri dati personali.

Ogni settimana, analizzeremo le privacy policy dei servizi più innovativi del momento, assegnando un voto finale alla loro gestione della privacy. Vedremo come gestiscono il pacchetto data protection e quali sono le implicazioni per gli utenti.

Questa settimana partiamo con Stoic, un'app straordinaria che utilizzo di frequente, che ti aiuta a meditare e riflettere sul tuo percorso.

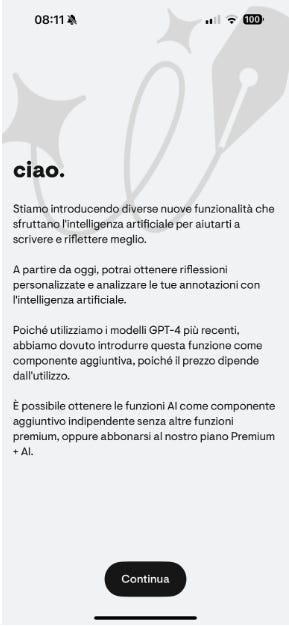

Bene, mentre ero su Stoic l’altro giorno, mi è apparso un pop-up di avviso. Questo qui:

Scopro allora che STOIC ha da poco stretto una partnership con OpenAI, integrando all'interno dell'applicazione il modello GPT-4. In pratica, si potrà fare meditazione insieme ad autori del calibro di Cicerone, Seneca, Aristotele che faranno delle domande interessanti per aiutare gli utenti nel cammino di meditazione.

Le funzionalità AI di Stoic includono:

Analisi delle Emozioni: L'IA valuta gli stati emotivi attraverso il linguaggio utilizzato nelle riflessioni scritte, offrendo consigli personalizzati per migliorare il benessere emotivo.

Meditazione Guidata Personalizzata: Basata sugli input giornalieri, l'IA suggerisce sessioni di meditazione personalizzate.

Riflessioni Filosofiche: L'IA propone citazioni e insegnamenti dai grandi filosofi, aiutando a riflettere profondamente sulla vita e sulle decisioni quotidiane.

Monitoraggio del Benessere: Tenendo traccia dei progressi nel tempo, l'IA fornisce feedback e suggerimenti per mantenere e migliorare lo stato di benessere generale.

Tutto molto bello e interessante, ma come è stato gestito il perimetro data protection?

Naturalmente, sono andata a leggere la privacy policy di Stoic perché ero curiosa di capire tutte le procedure necessarie nel back office per informare gli utenti in merito al trattamento dei loro dati. Quale base giuridica hanno utilizzato per giustificare (leggi: legittimare) il collegamento con l'intelligenza artificiale?

Abbiamo spesso discusso del fatto che la base giuridica più utilizzata è quella dell'interesse legittimo, menzionata in vari documenti, linee guida, sia dall'European Data Protection Supervisor che dal Board e altri garanti europei come quello francese.

Devo dire subito che mi è piaciuto molto l’approccio. L'esperienza utente (UX) è altissima, non si ha la sensazione di leggere qualcosa di complicato, anzi, si viene guidati nella comprensione.

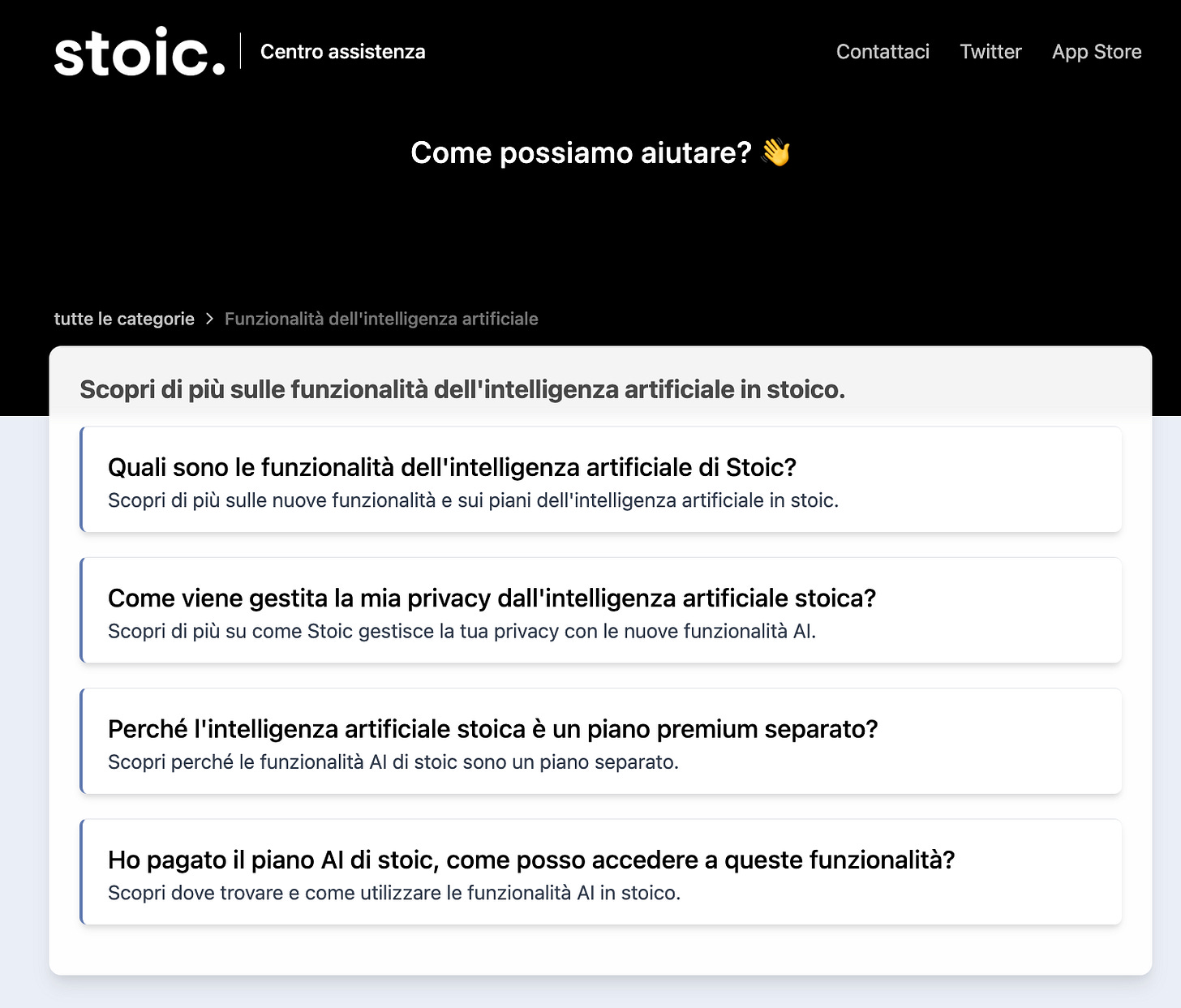

La privacy policy è divisa in due parti: la prima è più formale e legale, mentre la seconda è strutturata a mo’ di domande e risposte, rendendo il tutto più accessibile e comprensibile.

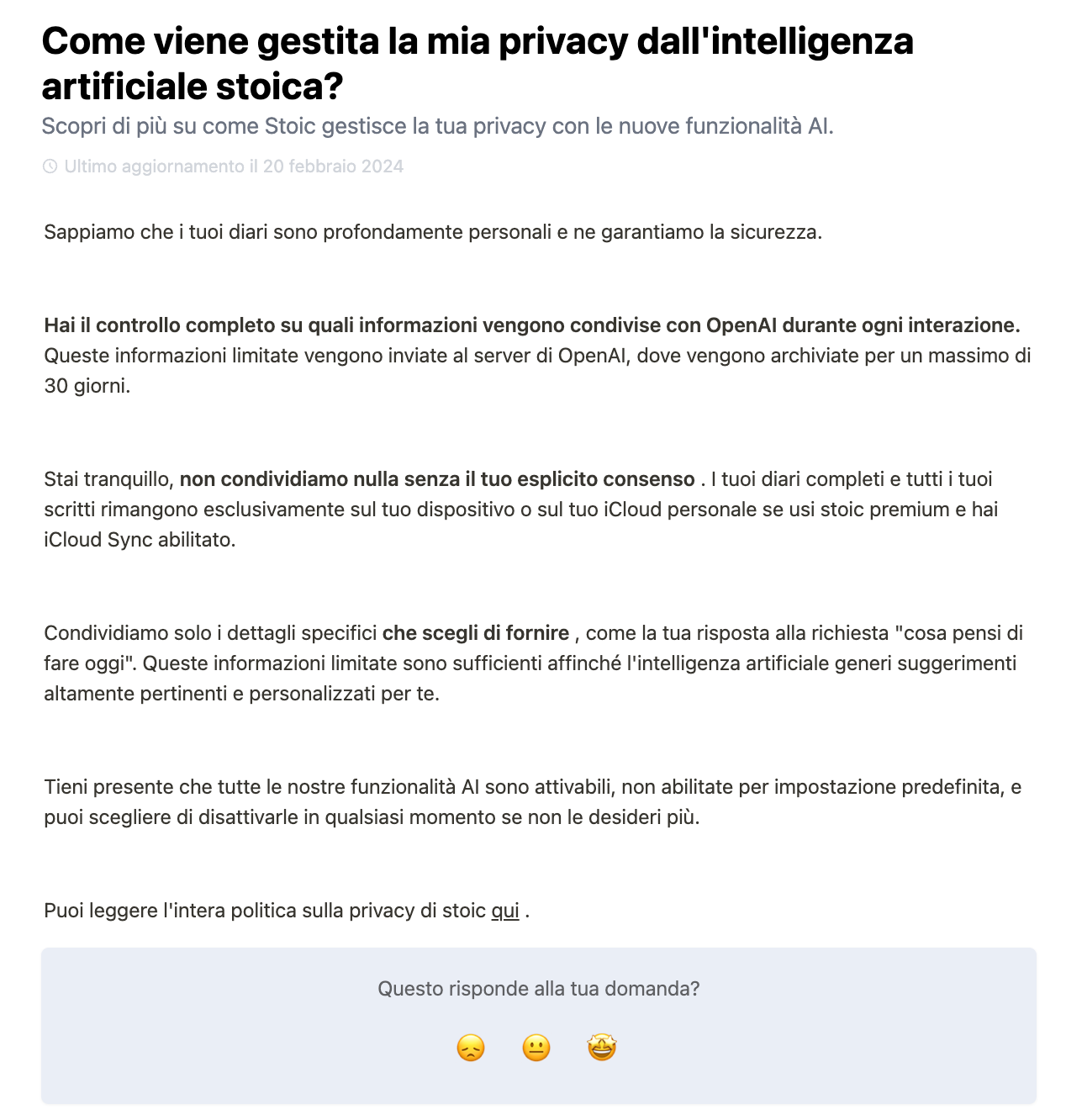

Ho cliccato per curiosità sulla seconda domanda e la spiegazione fornita mi ha sufficientemente convinto. Giustamente ci ricordano che nessuna funzionalità è abilitata per impostazione predefinita, come richiesto dal GDPR; è l’utente che sceglie cosa condividere con l’IA.

Viene specificato che "i dati vengono inviati ai server di OpenAI, dove vengono archiviati per un massimo di 30 giorni". Tuttavia, questa informazione è un po' scarna. Quali sono le garanzie di questa comunicazione? E i tempi di conservazione? Sicuri che siano 30 giorni?

Questi dettagli potrebbero essere meglio esplicitati, offrendo maggiore trasparenza sulle misure di sicurezza adottate e confermando i tempi esatti di conservazione.

Sono andata a scavare più a fondo nella policy, cliccando sul pulsante in basso. A questo punto, si è aperta una vera e propria pagina sulla politica della riservatezza di STOIC, dove si fa sul serio.

La policy è ricca di esempi, e questo ci piace. La trasparenza è fondamentale quando si tratta di protezione dei dati, e Stoic sembra averlo capito bene. I dettagli forniti offrono una comprensione chiara delle pratiche di raccolta, utilizzo e conservazione dei dati, rendendo l'intera esperienza utente più rassicurante e conforme alle normative.

Andiamo alla parte di IA, quella che ci interessa.

Mmmh no, qui non ci siamo tanto. C’è una presa di distanza da OpenAI con la dichiarazione “Stoic non è responsabile della loro sicurezza in nessun momento”. Fra le basi giuridiche compare l’interesse legittimo, ma non viene spiegato per cosa è utilizzato. La parola “avanzato” mi fa pensare che sia riferito al trattamento tramite IA. Mi sarebbe piaciuto anche un rimando alla policy di OpenAI, ma non l’ho trovato. Un altro punto negativo: la policy è fin troppo corta. Ad occhio direi che manca qualche informazione.

👉 Voto: 6.

Apprezzo lo sforzo, ma si può fare molto meglio. Rimane comunque una bellissima applicazione.

Continueremo a fare questi esercizi sulle privacy policy di app o servizi che utilizzano l’IA per allenarci ad un utilizzo consapevole.

Mi raccomando, leggete sempre le policy. State condividendo i vostri dati.

Per fare in autonomia l’esercizio di analisi cliccate qui.

⚠️ SHADOW AI: UN FENOMENO SCONOSCIUTO MA IN CRESCITA 📊

Vorrei partire da una riflessione molto interessante fatta dal preparatissimo Giuseppe Alverone, amico e collega, nel suo recente articolo "La fascinazione della tecnologia. Quando i mezzi diventano fini". In un mondo sempre più dominato dalla tecnologia, pubbliche amministrazioni e imprese rischiano di perdere di vista i loro obiettivi fondamentali, trasformando i mezzi in fini. Giuseppe analizza come la fascinazione per le potenzialità tecnologiche abbia invertito il rapporto tra strumenti e obiettivi, evidenziando la necessità di un ritorno alla centralità degli scopi originari.

Il fenomeno descritto da Giuseppe si manifesta attraverso l'adozione di tecnologie emergenti senza una chiara strategia, dove i mezzi (le tecnologie) diventano fini in sé stessi. Questo non solo distorce le priorità organizzative, ma può anche compromettere l'efficacia nel raggiungimento degli obiettivi primari delle organizzazioni.

Prendo spunto da questa riflessione per introdurre un tema strettamente connesso: il fenomeno della Shadow AI. Ne ho parlato nell'ultima live della scorsa settimana nell'Academy di IA360 con Raffaele Gaito.

La Shadow AI si riferisce all'uso di applicazioni di intelligenza artificiale da parte dei dipendenti senza passare attraverso i canali ufficiali dell'azienda (reparto IT, CED, Direzione, ecc.).

In pratica, i dipendenti utilizzano chatbot o strumenti di automazione senza l'approvazione del reparto IT, spesso in modo del tutto indisturbato e inconsapevole. Questo comportamento, sebbene possa sembrare innocuo, può portare a rischi significativi, come l'esposizione di dati sensibili o l'uso di software non sicuri.

I rischi associati alla Shadow AI possono essere suddivisi principalmente in due categorie:

Compliance: L'uso di soluzioni AI non autorizzate può portare a violazioni legali, con conseguenti sanzioni pesanti e danni alla reputazione dell'azienda. Le normative sulla protezione dei dati, come il GDPR, richiedono che le aziende mantengano un controllo rigoroso su come i dati vengono raccolti, utilizzati e condivisi.

Cybersecurity: Le applicazioni AI richiedono spesso l'accesso a dati personali e sensibili per funzionare correttamente. Senza una supervisione adeguata, questi dati possono diventare vulnerabili agli attacchi informatici.

Qualche dato per darvi un’idea: tra marzo 2023 e marzo 2024, l'uso degli strumenti di intelligenza artificiale è cresciuto in modo esponenziale. La quantità di dati aziendali inseriti in questi strumenti è aumentata del 485%.

Oggi, il lavoratore medio inserisce più dati aziendali negli strumenti di intelligenza artificiale durante il fine settimana, il sabato o la domenica, rispetto a quanto faceva nel mezzo della settimana lavorativa di un anno fa. Questo aumento esponenziale dell'uso della AI fuori dai canali ufficiali rappresenta un rischio crescente che le aziende devono affrontare con urgenza.

È fondamentale che le organizzazioni sviluppino strategie per monitorare e gestire l'uso della Shadow AI, garantendo che tutte le applicazioni di intelligenza artificiale utilizzate dai dipendenti siano approvate e supervisionate dal reparto IT. Solo così sarà possibile proteggere i dati aziendali e rispettare le normative vigenti, prevenendo al contempo i rischi di sicurezza informatica.

Vi lascio il link all'articolo completo di Giuseppe Alverone per ulteriori approfondimenti: La fascinazione della tecnologia. Quando i mezzi diventano fini.

😄 RISATE CON GLI AMICI DI notboringprivacy

Anche questa settimana, i nostri amici di notboringprivacy ci hanno regalato un meme imperdibile! Sappiamo tutti quanto possa essere stressante stare dietro a tutte le normative sulla privacy, e un po' di umorismo è proprio quello che ci vuole per affrontare la settimana con il sorriso 😜😉.

🤖 PROMPTING PER LA POLIZIA LOCALE: IL PRIMO CORSO DI IA PRATICA DEDICATO ALLA PL

Sono entusiasta di annunciarvi il lancio di un corso innovativo che, credo, sia il primo nel suo genere in Italia: Prompting per la Polizia Locale 🚓.

In collaborazione con Maggioli Editore, abbiamo creato un corso di IA pratica dedicato specificamente alla Polizia Locale. Questo corso è progettato per fornire agli agenti strumenti avanzati e conoscenze pratiche sull'uso dell'intelligenza artificiale nelle loro attività quotidiane.

Per maggiori dettagli e per iscriversi al corso, potete visitare il sito di Maggioli Editore.

Siamo arrivati alla fine. Grazie per aver letto questa edizione di Gladiatori Digitali. Spero che abbiate trovato le informazioni utili e interessanti. Continuate a seguirmi per restare aggiornati sulle ultime novità e sfide del mondo digitale.

Stay digital, stay gladiators! 💪 🚀

G.

I Canali social per restare aggiornati su tutte le novità e gli eventi!

YouTube: Canale YouTube

LinkedIn: Profilo LinkedIn

Instagram: Profilo Instagram

Facebook: Pagina Facebook